дї§зЙМиЃ§иѓБ-JWT

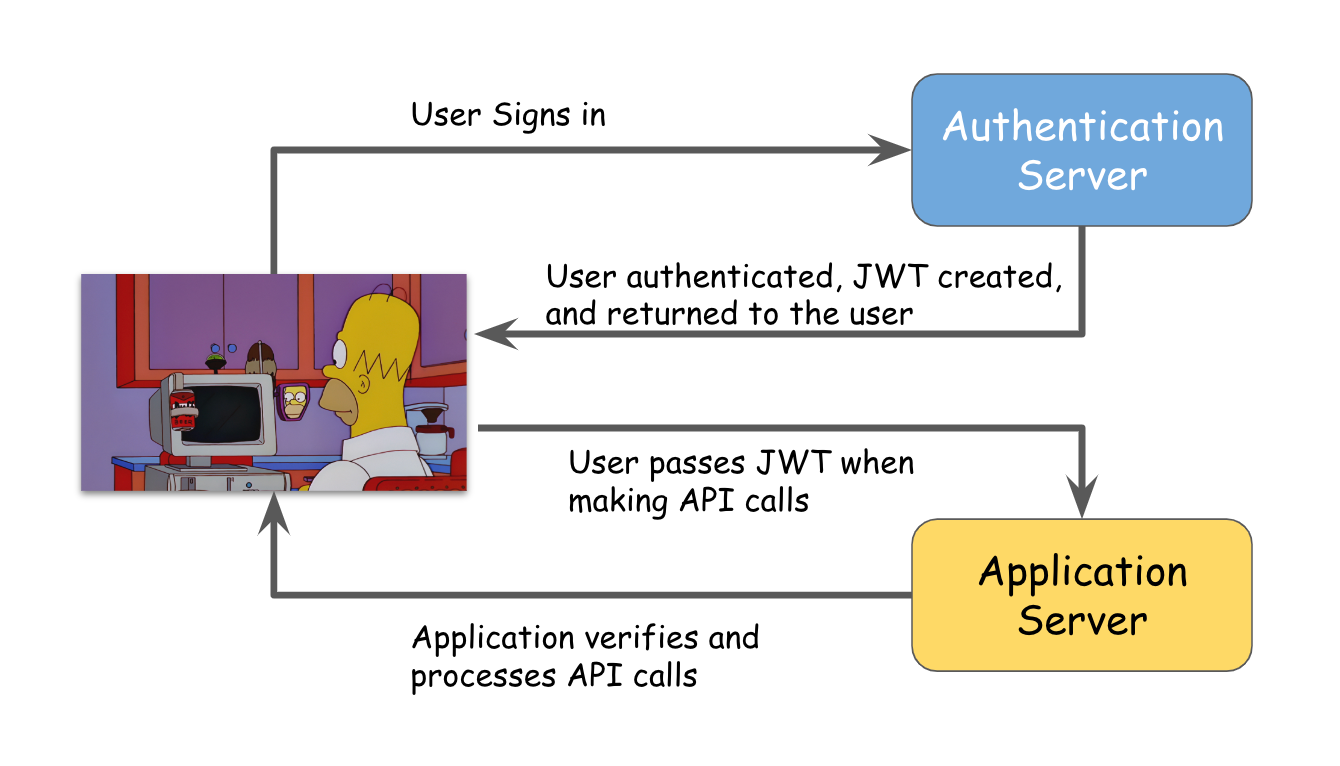

ељУжИСдїђеЬ®NodeдЄ≠дљњзФ®jsonwebtokenжЧґпЉМжИСдїђдЄЇзФ®жИЈз≠ЊеРНдЄАдЄ™зЙєеЃЪзЪДдї§зЙМеєґе∞ЖеЕґеПСйАБеЫЮеОїгАВдљЖжШѓпЉМељУжИСдїђеЬ®зФ®жИЈеЬ®ж†Зе§і(Authentication: <token>)дЄ≠еПСйАБдї§зЙМжЧґй™МиѓБдї§зЙМжЧґпЉМjwtе¶ВдљХзЯ•йБУеЃГж≠£еЬ®й™МиѓБзЪДдї§зЙМжШѓйТИеѓєиѓ•зЙєеЃЪзФ®жИЈзЪДпЉМиАМдЄНжШѓйТИеѓєеРМж†ЈдєЯеЬ®дї•дЄЛдљНзљЃеПСйАБиѓЈж±ВзЪДеЕґдїЦзФ®жИЈеРМдЄАжЧґйЧіпЉЯеЃГжШѓеР¶е∞Ждї§зЙМе≠ШеВ®еЬ®еЖЕйГ®жЯРдЄ™еЬ∞жЦєпЉЯ

4 дЄ™з≠Фж°И:

з≠Фж°И 0 :(еЊЧеИЖпЉЪ1)

еЬ®зЩїељХжЧґпЉМжВ®з≠Њзљ≤дЇЖдЄАдЄ™дї§зЙМпЉМеЕґдЄ≠жЬЙжХИиљљиНЈжШѓuserIdпЉМйЩ§дЇЖжߕ胥зЪДзФ®жИЈеѓєи±°дЄ≠зЪД_idе≠ЧжЃµе§ЦпЉМдїАдєИйГљж≤°жЬЙгАВ

loginUser: async (req, res, next) => {

try {

const { email, password } = req.body

const user = await User.findOne({ email })

const token = auth.signToken({ userId: user._id })

res.status(200).json({ user, token })

} catch (error) {

return next(error)

}

}

auth.js

function signToken(payload) {

return jwt.sign(payload, JWTSECRET)

}

function verifyToken(req, res, next) {

const token = req.headers.Authorization || req.headers.authorization || ""

if (!token) {

return res.status(403).json({ error: "Not authorized" })

}

jwt.verify(token,JWTSECRET, (err, decodedObj) => {

if (err) {

return res.status(403).json({ error: "Not authorized" })

}

req.user = decodedObj

next()

})

}

module.exports = { signToken, verifyToken }

еЬ®jwt.verifyзЪДеЫЮи∞ГдЄ≠пЉМжВ®еЊЧеИ∞дЄАдЄ™decodedObjпЉМз±їдЉЉдЇОпЉЪ

{ userId: '5edb3ae6d6b129183c1393bc', iat: 1591425786 }

еЕґдЄ≠ iat жШѓеПСеЄГjwtзЪДжЧґйЧігАВ

req.user = decodedObj

еЬ®ињЩйЗМпЉМжИСдїђе∞ЖиІ£з†БеРОзЪДжХ∞жНЃвАЬйЩДеК†вАЭеИ∞зФ®жИЈеѓєи±°пЉМдї•дЊњеЬ®еѓєеПЧдњЭжК§зЪДиЈѓзФ±ињЫи°МиѓЈж±ВжЧґпЉМжИСдїђеПѓдї•дїОиѓЈж±Веѓєи±°дЄ≠иОЈеЊЧ

userIdпЉМдЊЛе¶Вreq.user.userIdпЉМзДґеРОдїОжХ∞жНЃеЇУдЄ≠жߕ胥еЃГгАВ

еЬ®з≠Њзљ≤дї§зЙМжЧґпЉМжВ®дЉЪжПРдЊЫжЬЙжХИиљљиНЈпЉМиѓ•жЬЙжХИиљљиНЈеПѓдї•жШѓuserIdеТМдЄАдЄ™зІШеѓЖгАВеЫ†ж≠§пЉМдї§зЙМ襀з≠ЊеРНгАВдєЛеРОпЉМжВ®йЬАи¶Бй™МиѓБдї§зЙМпЉМдї•йШ≤жВ®е∞ЭиѓХиЃњйЧЃжЯРдЇЫйЬАи¶Бдї§зЙМзЪДеПЧдњЭжК§й°µйЭҐгАВ

еЫ†ж≠§пЉМељУжВ®еРСеПЧдњЭжК§зЪДиЈѓзФ±еПСйАБиѓЈж±ВжЧґпЉМе¶ВдЄЛжЙАз§ЇпЉЪ

router.get("/me", auth.verifyToken, usersController.identifyUser)

еЕґдЄ≠identifyUserжШѓдЄАдЄ™жОІеИґеЩ®еКЯиГљпЉМеЃГдїЕйАЪињЗж£АжЯ•userIdжЭ•ж†ЗиѓЖеЈ≤зЩїељХзЪДзФ®жИЈпЉИиѓЈиЃ∞дљПзФ®жИЈеѓєи±°еМЕеРЂеЈ≤иІ£з†БзЪДеѓєи±°жХ∞жНЃпЉЙгАВ

jwtе¶ВдљХзЯ•йБУеЃГж≠£еЬ®й™МиѓБзЪДдї§зЙМжШѓзїЩиѓ•зЙєеЃЪзФ®жИЈзЪДпЉМиАМдЄНжШѓзїЩеРМжЧґеПСйАБиѓЈж±ВзЪДеЕґдїЦзФ®жИЈзЪДпЉЯеЃГжШѓеР¶е∞Ждї§зЙМе≠ШеВ®еЬ®еЖЕйГ®жЯРдЄ™еЬ∞жЦєпЉЯ

ињЩжШѓеЫ†дЄЇжВ®жПРдЊЫзЪДиіЯиљљжШѓзФ®жИЈеФѓдЄАзЪДгАВ

з≠Фж°И 1 :(еЊЧеИЖпЉЪ0)

- дї§зЙМе≠ШеВ®еЬ®еЃҐжИЈзЂѓдЄ≠жЬАе§Ъ

- дї§зЙМжИРеКЯй™МиѓБеРОпЉМжИСдїђе∞ЖиОЈеЊЧдЄАдЇЫзФ®жИЈдњ°жБѓпЉМдЊЛе¶ВеЄРжИЈIDпЉМеЫ†ж≠§жИСдїђеПѓдї•дљњзФ®еЄРжИЈIDеЬ®жХ∞жНЃеЇУдЄ≠жЯ•жЙЊжЫіе§ЪзФ®жИЈдњ°жБѓпЉМеєґж£АжЯ•дљњзФ®жШѓеР¶з°ЃеЃЮе≠ШеЬ®

дєЯиЃЄеѓєжВ®жЬЙзФ®пЉЯ

з≠Фж°И 2 :(еЊЧеИЖпЉЪ0)

дїОжЬНеК°еЩ®еПСйАБдї§зЙМжЧґпЉМйАЪеЄЄдЉЪдљњзФ®зФ®жИЈIDеѓєдї§зЙМињЫи°Мз≠ЊеРНгАВеЫ†ж≠§пЉМељУеЃҐжИЈзЂѓйЪПеРОеПСеЫЮиѓ•дї§зЙМжЧґпЉМжВ®е∞ЖеЕґиІ£з†БпЉМеЃГе∞ЖжККIDињФеЫЮзїЩжВ®гАВзДґеРОзФ®дЇОеЬ®жХ∞жНЃеЇУдЄ≠жЯ•жЙЊзФ®жИЈ

з≠Фж°И 3 :(еЊЧеИЖпЉЪ0)

Authenticationдї§зЙМе≠ШеВ®еЬ®иЇЂдїљй™МиѓБжЬНеК°еЩ®дЄ≠пЉМеЫ†ж≠§пЉМељУжВ®еЬ®иѓЈж±Вж†Зе§ідЄ≠еПСйАБAuthenticationдї§зЙМжЧґпЉМиЇЂдїљй™МиѓБжЬНеК°еЩ®еЈ≤й™МиѓБжВ®зЪДеЃҐжИЈгАВ

еЬ®йАЪињЗиЇЂдїљй™МиѓБжЬНеК°еЩ®ињЫи°МиЇЂдїљй™МиѓБдєЛеРОпЉМеЃҐжИЈзЂѓзО∞еЬ®еПѓдї•дЉ†йАТJWTжЭ•еѓє Application Server ињЫи°МAPIи∞ГзФ®гАВзФ±дЇОеЕБиЃЄеЃҐжИЈзЂѓињЫи°МAPIи∞ГзФ®пЉМеЫ†ж≠§еЇФзФ®з®ЛеЇПжЬНеК°еЩ®еПѓдї•й™МиѓБеЃҐжИЈзЂѓеЈ≤еПСйАБзЪДJWTдї§зЙМеєґеПѓдї•е§ДзРЖAPIи∞ГзФ®гАВ

иѓЈж≥®жДПпЉМи¶БињЫи°МAPIи∞ГзФ®пЉМеЃҐжИЈзЂѓењЕй°їдЄЇжѓПдЄ™APIи∞ГзФ®еПСйАБдЄАдЄ™Authorization: Bearer <token>пЉМиѓ•APIе≠ШеВ®еЬ®жЬНеК°еЩ®пЉИдєЯзІ∞дЄЇжОИжЭГжЬНеК°еЩ®пЉЙдЄ≠

- жИСеЖЩдЇЖињЩжЃµдї£з†БпЉМдљЖжИСжЧ†ж≥ХзРЖиІ£жИСзЪДйФЩиѓѓ

- жИСжЧ†ж≥ХдїОдЄАдЄ™дї£з†БеЃЮдЊЛзЪДеИЧи°®дЄ≠еИ†йЩ§ None еАЉпЉМдљЖжИСеПѓдї•еЬ®еП¶дЄАдЄ™еЃЮдЊЛдЄ≠гАВдЄЇдїАдєИеЃГйАВзФ®дЇОдЄАдЄ™зїЖеИЖеЄВеЬЇиАМдЄНйАВзФ®дЇОеП¶дЄАдЄ™зїЖеИЖеЄВеЬЇпЉЯ

- жШѓеР¶жЬЙеПѓиГљдљњ loadstring дЄНеПѓиГљз≠ЙдЇОжЙУеН∞пЉЯеНҐйШњ

- javaдЄ≠зЪДrandom.expovariate()

- Appscript йАЪињЗдЉЪиЃЃеЬ® Google жЧ•еОЖдЄ≠еПСйАБзФµе≠РйВЃдїґеТМеИЫеїЇжіїеК®

- дЄЇдїАдєИжИСзЪД Onclick зЃ≠е§іеКЯиГљеЬ® React дЄ≠дЄНиµЈдљЬзФ®пЉЯ

- еЬ®ж≠§дї£з†БдЄ≠жШѓеР¶жЬЙдљњзФ®вАЬthisвАЭзЪДжЫњдї£жЦєж≥ХпЉЯ

- еЬ® SQL Server еТМ PostgreSQL дЄКжߕ胥пЉМжИСе¶ВдљХдїОзђђдЄАдЄ™и°®иОЈеЊЧзђђдЇМдЄ™и°®зЪДеПѓиІЖеМЦ

- жѓПеНГдЄ™жХ∞е≠ЧеЊЧеИ∞

- жЫіжЦ∞дЇЖеЯОеЄВиЊєзХМ KML жЦЗдїґзЪДжЭ•жЇРпЉЯ