PHP MySQL数据库问题

代码1:

<?php

class dbConnect {

var $dbHost = 'localhost',

$dbUser = 'root',

$dbPass = '',

$dbName = 'input_oop',

$dbTable = 'users';

function __construct() {

$dbc = mysql_connect($this->dbHost,$this->dbUser,$this->dbPass) or die ("Cannot connect to MySQL : " . mysql_error());

mysql_select_db($this->dbName) or die ("Database not Found : " . mysql_error());

}

}

class User extends dbConnect {

var $name;

function userInput($q) {

$sql = "INSERT INTO $this->dbTable set name = '".$q."'";

mysql_query($sql) or die (mysql_error());

}

}

?>

这是调用该类的代码。

<?php

include ('class.php');

$q=$_GET["q"];

$user = new User;

$user->userInput($q);

?>

代码2:

<?php

$q = $_GET['q'];

$dbc=mysql_connect("localhost","root","") or die (mysql_error());

mysql_select_db('input_oop') or die (mysql_error());

$sql = "INSERT INTO users set name = '".$q."'";

mysql_query($sql) or die (mysql_error());

?>

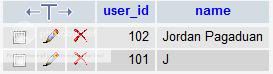

我的代码1 保存在我的数据库中:

节省多个!

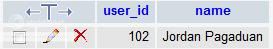

我的代码2 保存在我的数据库中:

我的代码1有什么问题?

3 个答案:

答案 0 :(得分:4)

好吧,代码1对SQL注入是开放的,因为你没有逃避$ q。至于为什么你得到两条记录,问题不在代码1中找到,但可能在调用userInput的代码中找到。

答案 1 :(得分:0)

对SQL注入非常开放,尝试在每个需要数据库的php文件的开头使用db.php文件和require_once。

答案 2 :(得分:0)

关于SQL注入漏洞,我建议对PDO使用预处理语句。它易于使用且极为安全。

相关问题

最新问题

- 我写了这段代码,但我无法理解我的错误

- 我无法从一个代码实例的列表中删除 None 值,但我可以在另一个实例中。为什么它适用于一个细分市场而不适用于另一个细分市场?

- 是否有可能使 loadstring 不可能等于打印?卢阿

- java中的random.expovariate()

- Appscript 通过会议在 Google 日历中发送电子邮件和创建活动

- 为什么我的 Onclick 箭头功能在 React 中不起作用?

- 在此代码中是否有使用“this”的替代方法?

- 在 SQL Server 和 PostgreSQL 上查询,我如何从第一个表获得第二个表的可视化

- 每千个数字得到

- 更新了城市边界 KML 文件的来源?